Exchange ProxyLogon

ProxyLogon漏洞受影响的Exchange版本:Exchange Server 2019 < 15.02.0792.010Exchange Server 2019 < 15.02.0721.013Exchange Server 2016 < 15.01

继上章简单代码审计一波

以下打码有漏,但是无妨,为本地搭建的,非真实站点后台任意文件上传漏洞点/templates/img_check.php先找到文件上传判断方式,这里$arrType表示的文件类型的允许列表中跟着去调用去看$arrType,发现允许上传下面几种格式,也就是说Content-Type中只允许这几种方式,应

JS文件中的敏感信息+swagger接口测试

JS文件中的敏感信息实战中会经常遇到很多js文件,在js文件中很可能会遇到一些敏感信息和路径之类的,遇到路径可以尝试拼接,有可能会遇到未授权的情况等等,也有很多站点是webpack打包,可以F12查看sources找到路由可以看到所有路径手工测试也可以手工来挨个查看,右键查看源代码,点击这些js文件

记一次shiro绕waf的记录-转载

日常渗透项目,9月初扫描出一个shiro漏洞且可以成功利用,但是非目标资产,一个月后确认了是目标资产,再次利用时发现上了waf了,最终成功绕过。过程第一次利用很顺利,第二次发现shiro key还是可以正常跑出来,放到burp中查看:上工具,爆破利用链:没有第一次那么顺利了,连续跑了两次,服务端直接

记上次bc渗透,到社工20w会员的源码站站长

之前发过一次稿,渗透某bc打到了服务器,但就没有继续了(我就不贴之前的贴了),最近访问的时候网站还在,然后这次直接上了一次社工,这个仅限一个思路,之前的hashdump和sgk占了一大半功劳(轻喷)。由于昨天本来想钓鱼的,在这个网站前端添加了一个flsh的钓鱼窗口,但是这个人不傻,没有下载,反而还上

实战一次完整的博彩渗透测试

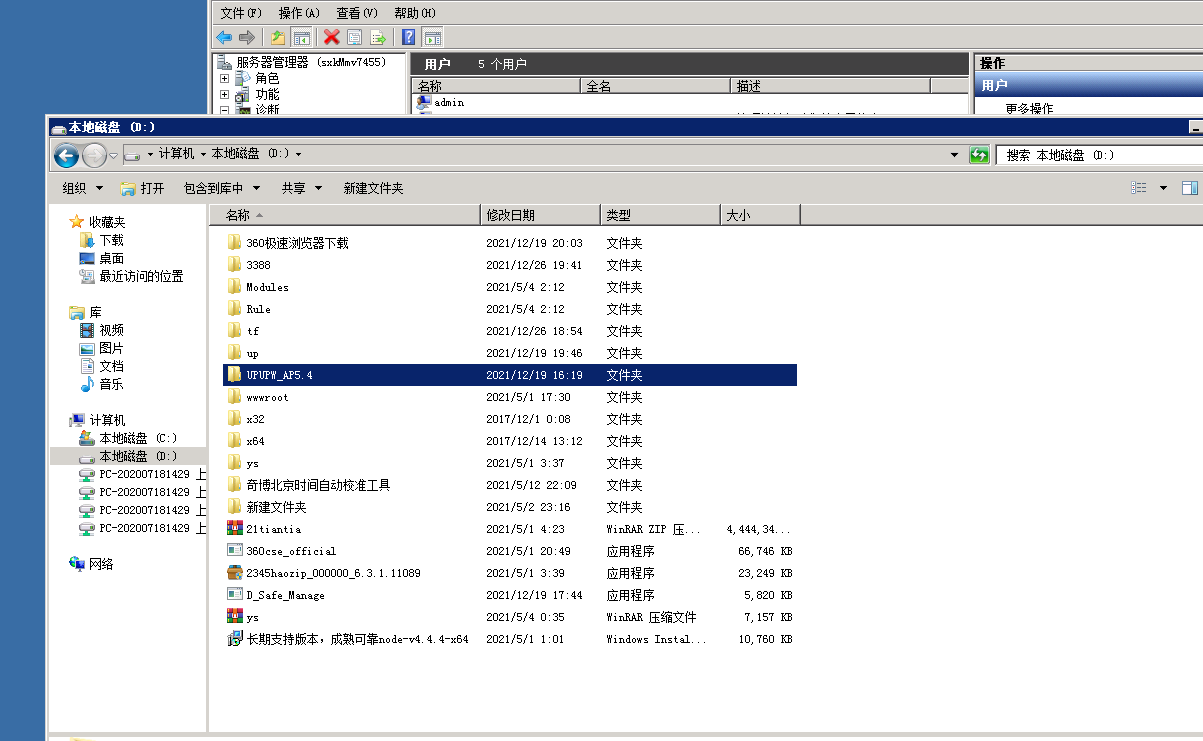

实战一次完整的博彩渗透测试前言在2021年12月的某星期天的下午,成都飘着小雨,冷的发抖,打开电脑学习,无意间发现之前渗透的非法网站又开起来了,但是只是一个宝塔页面,没有任何价值,于是在同ip下发现一个博彩网站,随之展开渗透